С ростом числа кибератак и нарастанием угрозы потери или утечки данных, обеспечение безопасности стало одним из основных приоритетов для организаций и частных лиц. В настоящее время существует множество различных схем и методов обеспечения безопасности данных, но какая из них является наиболее эффективной?

Самой надежной и широко применяемой схемой обеспечения безопасности данных является шифрование. Шифрование позволяет представить информацию в зашифрованном виде, который может быть прочитан и распознан только с использованием специального ключа или пароля. Это позволяет защитить данные от несанкционированного доступа и использования.

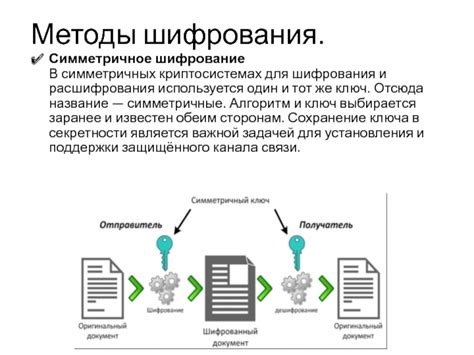

Одной из самых распространенных схем шифрования данных является симметричное шифрование. В симметричном шифровании используется один и тот же ключ для шифрования и дешифрования информации. Это обеспечивает высокую скорость обработки данных, но одновременно требует безопасного хранения ключа, так как доступ к ключу может привести к нарушению конфиденциальности данных.

Другой вариант - асимметричное шифрование, которое использует два разных ключа: открытый и закрытый. Открытый ключ используется для шифрования информации, а закрытый ключ - для ее дешифрования. Асимметричное шифрование является более безопасным, так как нет необходимости хранить закрытый ключ в открытом доступе. Однако он работает медленнее и требует больших вычислительных мощностей.

В итоге, выбор схемы обеспечения безопасности данных зависит от конкретных потребностей и возможностей организации. В некоторых случаях более важна скорость обработки данных, а в других - максимальная безопасность. Однако, независимо от выбранной схемы, безопасность данных всегда остается ключевым вопросом и требует постоянного обновления и улучшения.

Важность защиты данных в современном мире

Одна из самых эффективных схем защиты данных – шифрование. Эта технология позволяет преобразовывать информацию таким образом, чтобы она стала непонятной и недоступной для посторонних лиц. Вся проблема защиты данных заключается в том, чтобы внедрить такую систему, которая позволит только авторизованным пользователям получать доступ к зашифрованной информации. Именно благодаря шифрованию данные остаются непригодными для использования злоумышленниками, даже в случае несанкционированного доступа к ним.

Более того, шифрование позволяет защитить данные на разных уровнях – при передаче, хранении и обработке. При передаче информации по сети шифрование обеспечивает конфиденциальность сообщений и защищает от возможности перехвата их третьими лицами. При хранении данных шифрование позволяет предотвратить несанкционированный доступ к информации со стороны злоумышленников, а также обеспечивает ее целостность и сохранность. При обработке информации шифрование защищает от возможного изменения данных во время их передачи или обработки.

Кроме того, шифрование данных способствует повышению доверия со стороны клиентов и партнеров компании, так как они знают, что их личные данные и коммерческая информация находятся под надежной защитой. Повышение доверия к компании, в свою очередь, способствует укреплению ее репутации и позитивному восприятию со стороны клиентов и партнеров.

В современном информационном обществе защита данных стала неотъемлемой частью бизнес-процессов и деятельности любой компании. Выбор наиболее эффективной схемы обеспечения безопасности информации должен быть основан на оценке рисков, специфике предприятия и требованиях законодательства. То, насколько эффективна схема защиты данных, может влиять не только на эффективность работы компании, но и на ее репутацию и доверие клиентов.

Основные типы схем защиты данных

1. Симметричное шифрование: этот тип схемы защиты данных использует один и тот же ключ для шифрования и дешифрования данных. Он обеспечивает высокую скорость обработки данных, однако требует безопасного передачи ключа между отправителем и получателем.

2. Асимметричное шифрование: этот тип схемы защиты данных использует пару ключей: публичный и приватный. Отправитель использует публичный ключ получателя для шифрования данных, а получатель использует свой приватный ключ для их дешифрования. Асимметричное шифрование обеспечивает удобство и безопасность обмена информацией, но требует больших вычислительных ресурсов.

3. Хэширование: этот тип схемы защиты данных использует функцию хэширования для преобразования данных в строку фиксированной длины, называемую хэш-значением. При этом данные невозможно восстановить из хэш-значения, что делает его полезным для проверки целостности данных.

4. Цифровая подпись: этот тип схемы защиты данных использует асимметричное шифрование для создания цифровой подписи, которая позволяет проверить подлинность отправителя и целостность данных. Цифровая подпись является важным механизмом для обеспечения безопасности в сфере электронной коммерции и электронного документооборота.

Каждый из этих типов схем защиты данных имеет свои преимущества и ограничения, и выбор оптимального типа зависит от конкретных требований безопасности и ресурсных ограничений.

Преимущества симметричных схем шифрования

Симметричные схемы шифрования представляют собой методы, при которых один и тот же ключ используется для зашифровки и расшифровки данных. Они обладают рядом преимуществ, которые делают их востребованными для защиты данных:

- Эффективность: Симметричные алгоритмы шифрования обычно работают намного быстрее, чем асимметричные. Это связано с тем, что они требуют меньше вычислительных ресурсов и операций для выполнения шифрования и расшифрования данных.

- Простота использования: Симметричные алгоритмы легче в реализации и использовании. Они не требуют большого количества дополнительных вычислений и настройки, что упрощает их использование для защиты данных.

- Надежность: Симметричные схемы шифрования обеспечивают высокий уровень безопасности данных. Это связано с тем, что для расшифровки данных требуется знание ключа, который сложно подобрать без информации о нем.

В целом, симметричные схемы шифрования предоставляют эффективный и надежный способ защиты данных. Они находят применение в различных областях, включая коммерческие и военные системы, а также в обычной повседневной жизни, где необходимо обеспечить конфиденциальность передаваемой информации.

Недостатки симметричных схем шифрования

Первым недостатком является проблема с передачей ключа между отправителем и получателем. Для того чтобы обмениваться зашифрованными сообщениями, необходимо секретно передать ключ от шифрования. Если злоумышленник перехватит ключ, то получит возможность расшифровывать и просматривать все зашифрованные сообщения. Передача ключа может быть сложной и ресурсоемкой задачей, особенно в случае удаленных и распределенных систем.

Более того, использование одного и того же ключа для шифрования всех сообщений представляет определенный риск. Если ключ будет скомпрометирован или утерян, все зашифрованные данные станут уязвимыми и могут быть легко расшифрованы посторонними лицами. Это создает проблемы с безопасностью и конфиденциальностью данных.

Также следует учитывать проблему масштабирования. Симметричные схемы шифрования неэффективны при передаче данных между большим количеством пользователей. Для каждой пары отправитель-получатель необходимо использовать отдельный ключ, что приводит к высокой сложности управления большим количеством ключей и увеличивает риск ошибок и утечек.

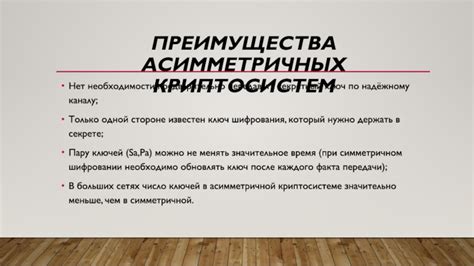

Преимущества асимметричных схем шифрования

1. Безопасность

Одним из главных преимуществ асимметричных схем шифрования является высокий уровень безопасности. В отличие от симметричных схем, где используется один и тот же ключ для шифрования и расшифрования данных, асимметричные схемы используют разные ключи для этих операций.

Асимметричные схемы шифрования основаны на использовании пары ключей: открытого и закрытого. Открытый ключ известен всем, а закрытый ключ хранится в секрете у владельца. При шифровании данных открытым ключом, их можно расшифровать только с помощью соответствующего закрытого ключа.

Преимущество асимметричных схем шифрования состоит в том, что даже если злоумышленник получит открытый ключ, он не сможет расшифровать зашифрованные данные без закрытого ключа. Это значительно повышает безопасность передачи информации.

2. Аутентификация

Асимметричные схемы шифрования также обеспечивают функцию аутентификации. Помимо шифрования и расшифрования данных, они могут использоваться для проверки подлинности отправителя и получателя информации.

При использовании асимметричных схем шифрования отправитель может подписать сообщение своим закрытым ключом. Получатель, в свою очередь, может проверить подлинность сообщения с помощью открытого ключа отправителя. Если данные подлинные, то проверка будет успешной.

Такой механизм аутентификации позволяет быть уверенным, что отправитель данных действительно является тем, кем он представляется, и обеспечивает защиту от подмены и поддельных сообщений.

3. Масштабируемость

Асимметричные схемы шифрования также обладают масштабируемостью. В отличие от симметричных схем, где нужно обмениваться одним и тем же ключом между всеми участниками, в асимметричных схемах каждому участнику можно выдать свою пару ключей.

Благодаря этому, в асимметричных схемах можно легко добавлять новых участников без необходимости менять ключи и переустанавливать систему шифрования.

Таким образом, асимметричные схемы шифрования обеспечивают высокий уровень безопасности, аутентификацию и масштабируемость. Они являются ключевым элементом в обеспечении защиты данных и обмене информацией в современном мире.

Недостатки асимметричных схем шифрования

Асимметричные схемы шифрования, такие как RSA или ECC, обладают рядом преимуществ, но также имеют и некоторые недостатки, которые необходимо учитывать.

1. Вычислительная сложность: Асимметричное шифрование требует значительных вычислительных ресурсов. Проверка цифровой подписи и дешифрование сообщений может занимать длительное время, особенно для больших объемов данных.

2. Зависимость от инфраструктуры: Для использования асимметричных схем шифрования требуется наличие инфраструктуры с открытыми и закрытыми ключами. Это означает, что схема зависит от достоверности этих ключей и безопасности их хранения.

3. Уязвимость к атакам: Асимметричные схемы шифрования могут быть подвержены различным атакам, таким как атаки перебором, атаки на основе факторизации или атаки на основе криптоанализа. Некорректная реализация этих алгоритмов может привести к утечке информации.

4. Сложность ключевого управления: Асимметричные схемы шифрования требуют управления большим количеством ключей. Ключи должны быть генерированы, распределены и хранены в безопасности. Это может быть сложной задачей для организаций, особенно в условиях масштабирования и увеличения количества компьютеров и пользователей.

Не смотря на эти недостатки, асимметричные схемы шифрования все еще являются основной технологией для обеспечения безопасности данных. Правильная реализация и использование правильных практик безопасности помогут справиться с недостатками и обеспечить надежную защиту данных.