Современный цифровой мир предлагает нам огромное количество возможностей для обмена информацией и совершения различных операций онлайн. Однако вместе с этим появляются и новые угрозы, связанные с информационной безопасностью. Каждый день мы сталкиваемся с различными формами киберпреступности, которые могут привести к серьезным последствиям.

Существует множество факторов, которые могут способствовать нарушению информационной безопасности. Одной из самых распространенных угроз является человеческий фактор. Ошибки, совершенные сотрудниками в процессе работы, могут привести к утечке конфиденциальных данных или взлому системы. Недостаточная осведомленность о технических аспектах безопасности и неправильное использование паролей также являются серьезными причинами проблем с информационной безопасностью.

Кроме того, важную роль в нарушении информационной безопасности играют технические уязвимости. Отсутствие обновлений и патчей для программного обеспечения, слабые пароли, уязвимые сетевые протоколы - все это открывает доступ к системе злоумышленникам и может привести к серьезным последствиям. Недостаточная защита персональных компьютеров, сетей и серверов также является распространенной причиной нарушения информационной безопасности.

Что вызывает нарушение информационной безопасности?

Нарушение информационной безопасности может быть вызвано различными факторами. Вот некоторые из них:

- Недостатки в системе безопасности: слабые пароли, отсутствие обновлений и патчей, уязвимости в программном обеспечении - все это может привести к взлому системы и несанкционированному доступу к информации.

- Атаки со стороны хакеров: хакеры могут использовать различные методы, такие как фишинг, вредоносные программы, эксплойты, чтобы получить доступ к конфиденциальной информации.

- Социальная инженерия: злоумышленники могут использовать манипуляции и обман, чтобы получить доступ к защищенной информации. Например, они могут отправить фальшивое электронное письмо, выдаваясь за сотрудника организации, и просить пользователя предоставить свои учетные данные.

- Внутренние угрозы: сотрудники могут намеренно или случайно нарушать правила безопасности, несанкционированно распространять информацию или допускать утечку данных.

- Утеря или кража устройств: потеря или кража компьютеров, ноутбуков, смартфонов, USB-накопителей и других устройств с сохраненной на них информацией может привести к несанкционированному доступу к данным.

- Недостаточное обучение и осведомленность пользователей: незнание базовых правил информационной безопасности, небрежное использование паролей, открытие вредоносных ссылок или приложений - все это может способствовать нарушению безопасности.

Чтобы обеспечить безопасность информации, необходимо применять комплексный подход, который включает в себя технические меры безопасности, обучение пользователей и мониторинг системы. Только соблюдение всех аспектов информационной безопасности позволит минимизировать риски и защитить ценные данные.

Несанкционированный доступ к данным

Несанкционированный доступ к данным может произойти по разным причинам:

- Недостаточная безопасность системы: если система имеет уязвимости или слабые места, злоумышленник может использовать их для получения несанкционированного доступа.

- Неаккуратное обращение с учетными данными: если пользователь не соблюдает правила безопасного хранения и использования паролей, учетных записей и других данных, злоумышленник может получить доступ к ним.

- Фишинг и социальная инженерия: злоумышленники могут использовать методы манипуляции и обмана, чтобы получить доступ к учетным данным пользователей.

- Вредоносное ПО: установка вредоносного программного обеспечения на компьютер пользователя или сеть может привести к несанкционированному доступу к данным.

Последствия несанкционированного доступа к данным могут быть крайне серьезными. Злоумышленник может получить доступ к личной информации, финансовым данным, коммерческой информации, конфиденциальным документам и другим ценным данным. Это может привести к утечке данных, краже личности, финансовым потерям, утечке конкурентной информации и репутационным рискам.

Для защиты от несанкционированного доступа к данным необходимо применять меры безопасности, такие как использование надежных паролей, двухфакторной аутентификации, шифрования данных, установка антивирусного программного обеспечения и регулярное обновление систем и приложений.

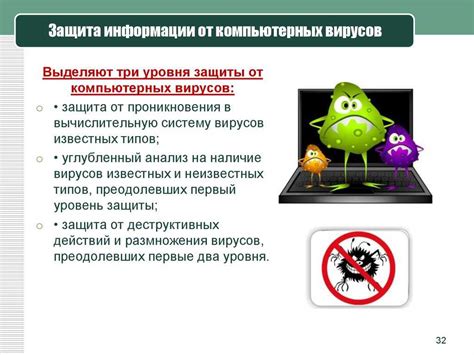

Вредоносные программы и вирусы

Вредоносные программы могут быть представлены в различных формах, включая вирусы, черви, троянские программы, шпионское и рекламное ПО. Вирус – это маленький программный код, способный распространяться и заражать другие файлы, системы или сети. Вирусы часто встраиваются в файлы или программы и активируются при выполнении этих файлов или программ.

Троянская программа представляет собой программу, которая скрывается под видом полезной или необходимой программы, но при этом выполняет вредоносные действия, такие как кража конфиденциальной информации или удаление данных.

Шпионское и рекламное ПО являются программами, которые незаметно устанавливаются на компьютер пользователя и собирают личную информацию о его активности в сети, а также отображают рекламу на экране пользователя.

Вредоносные программы и вирусы могут проникать в компьютерные системы различными способами, включая показательные и уязвимости программного обеспечения, уязвимости в сетевых протоколах и социальная инженерия. Однако, в большинстве случаев, пользователи сами становятся источниками заражения, например, путем скачивания и установки подозрительного программного обеспечения или открытия вредоносных вложений в электронных письмах.

Для защиты от вредоносных программ и вирусов рекомендуется использовать антивирусное программное обеспечение, регулярно обновлять операционную систему и программное обеспечение, а также быть внимательными при использовании сети Интернет и приложений, которые могут представлять потенциальную угрозу безопасности.

Уязвимости в системах безопасности

Уязвимости в системах безопасности представляют серьезную угрозу для информационной безопасности организаций и пользователей. Использование ненадежных системных компонентов и неправильная конфигурация может привести к возникновению различных уязвимостей, которые могут быть использованы злоумышленниками для получения несанкционированного доступа к системе или к информации, содержащейся в ней.

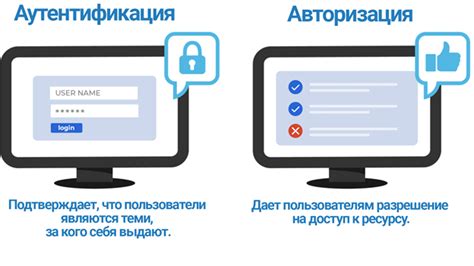

Одной из наиболее распространенных уязвимостей является уязвимость в системе аутентификации. Слабые пароли или небезопасные методы хранения паролей могут позволить злоумышленникам получить доступ к аккаунту пользователя и подменить его личность. Кроме того, недостаточная проверка подлинности приложений или сервисов может позволить злоумышленникам внедрить вредоносный код и выполнить атаку на систему.

Еще одной распространенной уязвимостью является уязвимость в системе контроля доступа. Недостаточно строгое определение прав доступа или ошибки в реализации механизма контроля доступа могут привести к неправомерному доступу к защищенным ресурсам. Злоумышленники могут получить доступ к конфиденциальным данным, изменить или уничтожить их, а также выполнить другие вредоносные действия, в зависимости от своих целей.

Еще одной серьезной уязвимостью является уязвимость в системе обнаружения и предотвращения атак. Недостаточное обнаружение и реагирование на атаки может позволить злоумышленникам проникнуть в систему и использовать ее для своих целей. Кроме того, ошибки в реализации механизмов предотвращения атак могут привести к ложным срабатываниям или пропуску настоящих атак.

Важно понимать, что уязвимости в системах безопасности могут быть как техническими, так и человеческими. Недостаточное обучение пользователей и неправильное использование системных компонентов также могут стать источниками угроз информационной безопасности. Поэтому, чтобы обеспечить надежную защиту данных, необходимо регулярно аудитировать систему на предмет выявления уязвимостей и принимать меры по их исправлению.

Слабые пароли и неправильная аутентификация

Слабый пароль представляет собой секретную комбинацию символов, которая легко поддаётся взлому. Чаще всего слабые пароли состоят из простых слов или комбинаций, содержащих персональные данные пользователя, такие как его имя, дату рождения или номер телефона. Кроме того, слабыми являются пароли, состоящие из очевидных комбинаций клавиш на клавиатуре (например, "qwerty" или "123456") или состоящие из одного символа. Такие пароли очень легко угадать с помощью перебора, используя словари, базы данных украденных паролей и другие способы атаки.

Неправильная аутентификация пользователей системы также является значительной проблемой для информационной безопасности. Она может происходить, например, при недостаточной проверке данных, введенных пользователем, при использовании слабых алгоритмов шифрования или при отсутствии механизмов обнаружения несанкционированного доступа. Недостаточная аутентификация может привести к тому, что злоумышленники смогут получить доступ к системе под чужими учетными записями, обходя все меры безопасности, и безнаказанно совершать противоправные действия, такие как кража данных или вмешательство в работу системы.

| Примеры слабых паролей: | Рекомендации по созданию надежных паролей: |

|---|---|

| password | Использовать комбинацию символов верхнего и нижнего регистра |

| 123456 | Использовать специальные символы и цифры |

| qwerty | Избегать персональных данных и очевидных последовательностей |

| iloveyou | Использовать длинные пароли (не менее 8 символов) |

Для борьбы со слабыми паролями и неправильной аутентификацией необходимо обучать пользователей правилам создания и использования надежных паролей, а также использовать современные методы аутентификации, такие как двухфакторная аутентификация или биометрическая идентификация.

Социальная инженерия

Злоумышленники, применяющие социальную инженерию, могут выдавать себя за доверенные лица или представителей организаций, чтобы завоевать доверие потенциальных жертв. Они могут обманом получить доступ к защищенным помещениям, компьютерным системам или конфиденциальной информации.

Часто используемые методы социальной инженерии включают:

- Фишинг: отправка электронных сообщений, претендующих на легитимность и просит получить конфиденциальные данные, такие как имена пользователя, пароли или номера кредитных карт.

- Блеф: злоумышленник выдает себя за сотрудника технической поддержки, предлагая помощь пользователю, и пытается получить доступ к его учетным данным.

- Социальное инструментирование: использование дружественной, авторитетной или угрожающей манеры для убеждения человека выполнять определенные действия или предоставить информацию.

- Техники манипуляции: использование психологических стратегий, таких как создание срочности или страха, чтобы заставить человека совершить определенные действия.

- Социальное интрижирование: установка устройств для прослушивания или следящих устройств на объекты или в помещения для получения конфиденциальной информации.

Использование социальной инженерии может привести к серьезным нарушениям информационной безопасности, таким как утечка конфиденциальных данных, несанкционированный доступ к системам или устройствам и финансовые потери. Поэтому важно осознавать такие методы атаки и быть бдительными в обращении сами с собой и с другими, чтобы защитить свою информацию и организацию от потенциальных угроз со стороны социальной инженерии.

Несоблюдение политик безопасности

К основным видам политики безопасности относятся:

| 1. | Физическая безопасность |

| 2. | Идентификация и аутентификация |

| 3. | Управление доступом |

| 4. | Шифрование и защита данных |

| 5. | Мониторинг и аудит |

Несоблюдение политик безопасности может происходить по разным причинам, включая:

- Нежелание или недостаточные знания сотрудников о политиках безопасности

- Несоблюдение требований политик безопасности из-за удобства или личных целей

- Отсутствие строгого контроля и наказания за нарушение политик безопасности

Несоблюдение политик безопасности может привести к серьезным последствиям, таким как:

- Утечка конфиденциальной информации

- Потеря или повреждение данных

- Несанкционированный доступ к системе или сети

- Потеря репутации и доверия клиентов

Поэтому важно обеспечивать строгое соблюдение политик безопасности и проводить регулярное обучение сотрудников, чтобы они осознавали важность соблюдения политик безопасности для общей безопасности предприятия.

Отсутствие обновлений и патчей

Дело в том, что разработчики постоянно находят уязвимости и ошибки в своих продуктах, включая операционные системы и программное обеспечение. Обнаружение этих уязвимостей позволяет злоумышленникам получить незаконный доступ к важной информации или нанести вред системе.

Компании-разработчики выпускают обновления и патчи, которые исправляют обнаруженные проблемы и устраняют уязвимости. Однако, если пользователи не устанавливают эти обновления, их системы остаются уязвимыми к атакам.

Часто пользователи откладывают установку обновлений из-за неудобств или отсутствия времени. Однако, отсутствие обновлений может иметь серьезные последствия.

Например, злоумышленники могут использовать уязвимости в системе для получения доступа к личным данным пользователей или шпионажа. Кроме того, отсутствие обновлений может привести к сбоям системы, потере данных или работоспособности приложений.

Чтобы обеспечить безопасность своей информации, необходимо регулярно устанавливать все обновления и патчи, предлагаемые производителями. Необходимо также настроить автоматическое обновление операционной системы и приложений, чтобы избежать проблем, связанных с их установкой.